- Συγγραφέας Jason Gerald [email protected].

- Public 2024-01-19 22:12.

- Τελευταία τροποποίηση 2025-01-23 12:15.

Θέλετε να δοκιμάσετε την ασφάλεια του δικτύου σας; Εάν στο παρελθόν χρειαζόμασταν ένα λειτουργικό σύστημα όπως τα Windows ή το Linux με μια συγκεκριμένη κάρτα ασύρματου δικτύου για να σαρώσουμε και να χακάρουμε ασύρματα δίκτυα, τώρα μπορούμε απλά να χρησιμοποιήσουμε συσκευές Android. Αυτό το εργαλείο διατίθεται δωρεάν εφόσον η συσκευή σας είναι συμβατή. Σημειώστε ότι η παραβίαση του δρομολογητή χωρίς άδεια είναι παράνομη. Θα πρέπει να χρησιμοποιήσετε αυτά τα βήματα για να ελέγξετε την ασφάλεια του δικού σας δικτύου. Δείτε το Βήμα 1 παρακάτω για να μάθετε πώς.

Βήμα

Μέθοδος 1 από 2: WEP router

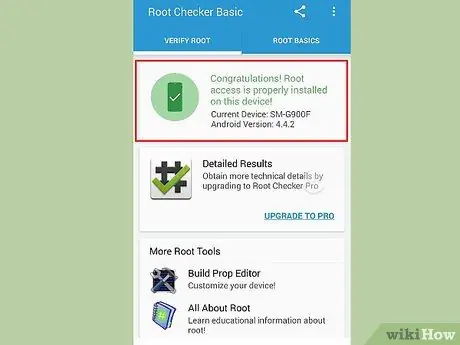

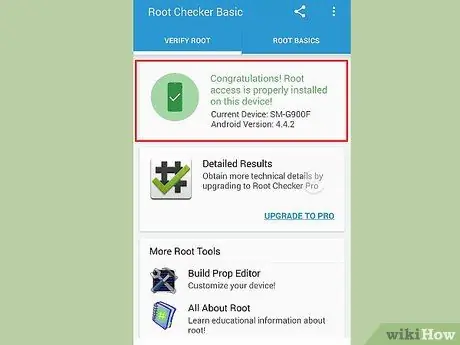

Βήμα 1. Ρίζα - είναι συμβατή συσκευή. Δεν μπορεί κάθε τηλέφωνο ή tablet Android να χακάρει τον κωδικό πρόσβασης WPS. Αυτή η συσκευή πρέπει να διαθέτει ασύρματο chipset Broadcom bcm4329 ή bcm4330 και πρέπει να είναι ριζωμένη. Η Cyanogen ROM έχει αποδειχθεί ότι είναι η πιο ενημερωμένη για αυτό. Μερικές από τις συσκευές που είναι γνωστό ότι υποστηρίζουν περιλαμβάνουν:

- Nexus 7

- Galaxy S1/S2/S3/S4/S5

- Γαλαξίας y

- Nexus One

- Desire HD

- Micromax A67

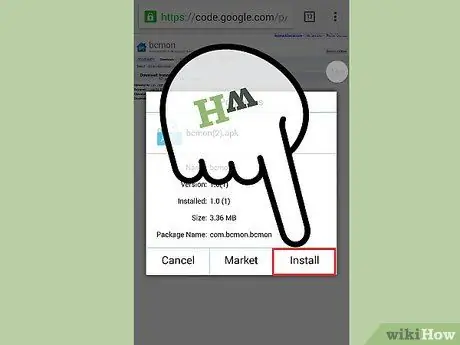

Βήμα 2. Κατεβάστε και εγκαταστήστε το bcmon

Αυτή η εφαρμογή ενεργοποιεί τη λειτουργία παρακολούθησης στο chipset Broadcom, η οποία είναι απαραίτητη για την παραβίαση του PIN. Το αρχείο APK bcmon διατίθεται δωρεάν από τη σελίδα bcmon στον ιστότοπο του Κώδικα Google.

Για να εγκαταστήσετε το αρχείο APK, πρέπει να επιτρέψετε την εγκατάσταση από άγνωστες πηγές από το μενού Ασφάλεια. Δείτε το Βήμα 2 αυτού του άρθρου για περισσότερες λεπτομέρειες

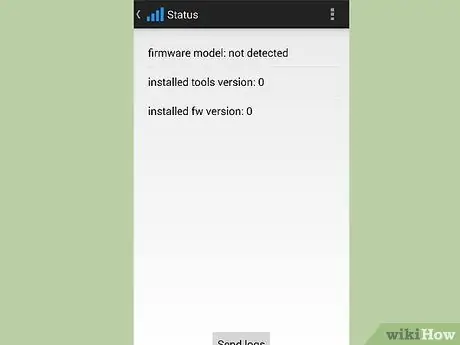

Βήμα 3. Εκτελέστε το bcmon

Μόλις εγκατασταθεί το αρχείο APK, εκτελέστε την εφαρμογή. Εγκαταστήστε υλικολογισμικό και βοηθητικές συσκευές εάν σας ζητηθεί. Πατήστε την επιλογή Ενεργοποίηση λειτουργίας παρακολούθησης. Εάν η εφαρμογή σπάσει ξαφνικά, ανοίξτε την και δοκιμάστε ξανά. Εάν εξακολουθεί να αποτυγχάνει για τρίτη φορά, η συσκευή σας πιθανότατα δεν υποστηρίζεται.

Η συσκευή σας πρέπει να είναι ριζωμένη για να μπορεί να εκτελεί bcmon

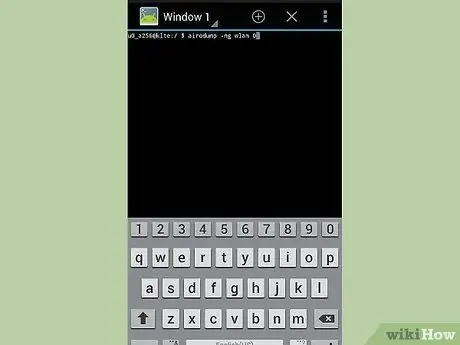

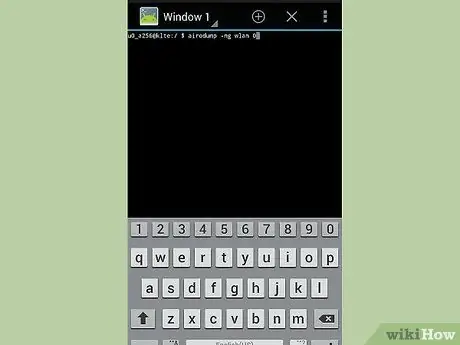

Βήμα 4. Πατήστε Εκτέλεση τερματικού bcmon

Αυτό θα ξεκινήσει ένα τερματικό παρόμοιο με τα περισσότερα τερματικά Linux. Πληκτρολογήστε airodump-ng και πατήστε το πλήκτρο "Enter". Η φόρτωση αέρα θα φορτωθεί και θα μεταφερθείτε ξανά στη γραμμή εντολών. Πληκτρολογήστε airodump-ng wlan0 και πατήστε το πλήκτρο "Enter".

Βήμα 5. Καθορίστε το σημείο πρόσβασης που θέλετε να χακάρετε

Θα δείτε μια λίστα με τα διαθέσιμα σημεία πρόσβασης. Πρέπει να επιλέξετε ένα σημείο πρόσβασης που χρησιμοποιεί κρυπτογράφηση WEP.

Βήμα 6. Σημειώστε τη διεύθυνση MAC που εμφανίζεται

Αυτή είναι η διεύθυνση MAC για το δρομολογητή. Βεβαιωθείτε ότι έχετε γράψει τη σωστή διεύθυνση εάν υπάρχουν πολλοί δρομολογητές. Γράψτε αυτήν τη διεύθυνση MAC.

Σημειώστε επίσης το κανάλι πομπού αυτού του σημείου πρόσβασης

Βήμα 7. Ξεκινήστε τη σάρωση για κανάλια

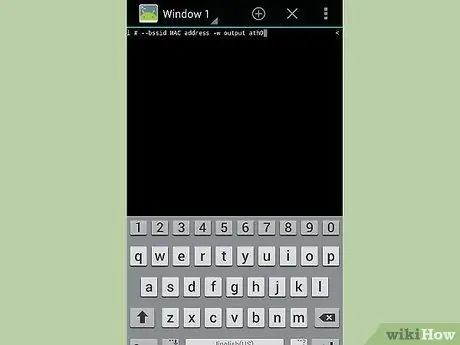

Πρέπει να συλλέξετε πληροφορίες από αυτό το σημείο πρόσβασης για αρκετές ώρες πριν επιχειρήσετε να σπάσετε τον κωδικό πρόσβασης. Πληκτρολογήστε airodump -ng -c channel# --bssid MAC address -w output ath0 και πατήστε "Enter". Το Airodump θα ξεκινήσει τη σάρωση. Μπορείτε να αφήσετε τη συσκευή να σαρώσει προσωρινά τις πληροφορίες. Φροντίστε να το συνδέσετε σε φορτιστή για να μην εξαντληθεί η μπαταρία του.

- Αντικαταστήστε το κανάλι# με τον αριθμό καναλιού μετάδοσης σημείου πρόσβασης (π.χ. 6).

- Αντικαταστήστε τη διεύθυνση MAC με τη διεύθυνση MAC του δρομολογητή (π.χ. 00: 0α: 95: 9δ: 68: 16).

- Συνεχίστε τη σάρωση έως ότου φτάσετε τουλάχιστον 20.000-30.000 πακέτα.

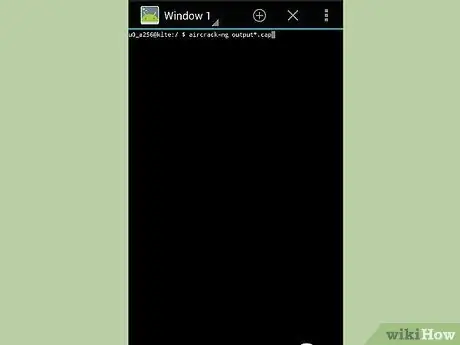

Βήμα 8. Παραβιάστε τον κωδικό πρόσβασης

Αφού έχετε τον κατάλληλο αριθμό πακέτων, μπορείτε να δοκιμάσετε να χακάρετε τον κωδικό πρόσβασης. Επιστρέψτε στο τερματικό και πληκτρολογήστε aircrack-ng output*.cap και, στη συνέχεια, πατήστε "Enter".

Βήμα 9. Γράψτε τον δεκαεξαδικό κωδικό πρόσβασης μόλις τελειώσετε

Μόλις ολοκληρωθεί η διαδικασία hacking (η οποία μπορεί να διαρκέσει αρκετές ώρες), το κλειδί βρέθηκε! εμφανίζεται, ακολουθούμενο από ένα κλειδί σε δεκαεξαδική μορφή. Βεβαιωθείτε ότι η τιμή πιθανότητας είναι 100%. Διαφορετικά το κλειδί δεν θα λειτουργήσει.

Κατά την εισαγωγή του κλειδιού, πληκτρολογήστε το χωρίς το σύμβολο ":". Για παράδειγμα, για το κλειδί 12: 34: 56: 78: 90, πληκτρολογήστε 1234567890

Μέθοδος 2 από 2: WPA2 WPS Router

Βήμα 1. Ρίζα - είναι συμβατή συσκευή. Δεν μπορεί κάθε τηλέφωνο ή tablet Android να χακάρει τον κωδικό πρόσβασης WPS. Αυτή η συσκευή πρέπει να διαθέτει ασύρματο chipset Broadcom bcm4329 ή bcm4330 και πρέπει να είναι ριζωμένη. Η Cyanogen ROM έχει αποδειχθεί ότι είναι η πιο ενημερωμένη για αυτό. Μερικές από τις συσκευές που είναι γνωστό ότι υποστηρίζουν περιλαμβάνουν:

- Nexus 7

- Galaxy Ace/S1/S2/S3

- Nexus One

- Desire HD

Βήμα 2. Κατεβάστε και εγκαταστήστε το bcmon

Αυτή η εφαρμογή ενεργοποιεί τη λειτουργία παρακολούθησης στο chipset Broadcom, η οποία είναι απαραίτητη για την παραβίαση του PIN. Το αρχείο APK bcmon διατίθεται δωρεάν από τη σελίδα bcmon στον ιστότοπο του Κώδικα Google.

Για να εγκαταστήσετε το αρχείο APK, πρέπει να επιτρέψετε την εγκατάσταση από άγνωστες πηγές από το μενού Ασφάλεια. Δείτε το Βήμα 2 αυτού του άρθρου για περισσότερες λεπτομέρειες

Βήμα 3. Εκτελέστε το bcmon

Μόλις εγκατασταθεί το αρχείο APK, εκτελέστε την εφαρμογή. Εγκαταστήστε υλικολογισμικό (υλικολογισμικό) και εργαλεία εάν σας ζητηθεί. Πατήστε την επιλογή Ενεργοποίηση λειτουργίας παρακολούθησης. Εάν η εφαρμογή σπάσει ξαφνικά, ανοίξτε την και δοκιμάστε ξανά. Εάν εξακολουθεί να αποτυγχάνει για τρίτη φορά, η συσκευή σας πιθανότατα δεν υποστηρίζεται.

Η συσκευή σας πρέπει να είναι ριζωμένη για να μπορεί να εκτελεί bcmon

Βήμα 4. Κατεβάστε και εγκαταστήστε το Reaver

Το Reaver είναι ένα πρόγραμμα που αναπτύχθηκε για να χακάρει κωδικούς πρόσβασης WPS με ανάκτηση φράσεων πρόσβασης WPA2. Μπορείτε να κατεβάσετε το αρχείο Reaver APK από το νήμα προγραμματιστή στο φόρουμ XDA-Developers.

Βήμα 5. Εκτελέστε το Reaver

Πατήστε το εικονίδιο Reaver για Android στη λίστα εφαρμογών. Αφού επιβεβαιώσει ότι δεν το χρησιμοποιείτε για παράνομους σκοπούς, ο Reaver θα σαρώσει για διαθέσιμα σημεία πρόσβασης. Πατήστε το σημείο πρόσβασης που θέλετε να χαράξετε.

- Mayσως χρειαστεί να επιβεβαιώσετε τη λειτουργία παρακολούθησης πριν συνεχίσετε. Το Bcmon θα ανοίξει ξανά αν συμβεί αυτό.

- Το σημείο πρόσβασης που επιλέγετε πρέπει να μπορεί να αποδέχεται τον έλεγχο ταυτότητας WPS. Δεν μπορούν όλοι οι δρομολογητές (δρομολογητές) να το κάνουν αυτό.

Βήμα 6. Ελέγξτε ξανά τις ρυθμίσεις του τηλεφώνου σας

Στις περισσότερες περιπτώσεις μπορείτε να αφήσετε τις προεπιλεγμένες ρυθμίσεις. Βεβαιωθείτε ότι είναι επιλεγμένο το πλαίσιο Αυτόματες σύνθετες ρυθμίσεις.

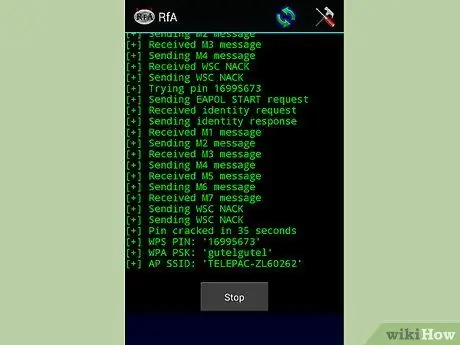

Βήμα 7. Ξεκινήστε τη διαδικασία hacking

Πατήστε το κουμπί Έναρξη επίθεσης στο κάτω μέρος του μενού Ρυθμίσεις Reaver. Η οθόνη θα ανοίξει και θα δείτε τα αποτελέσματα της τρέχουσας διαδικασίας να εμφανίζονται.